목차

- 리버싱 Frida 클라이언트 및 서버 설치 예제 이전 포스팅 링크 및 설명

- 리버싱 안드로이드 앱 디컴파일 예제 이전 포스팅 링크 및 설명

- 리눅스 iptables 방화벽 설정 예제 이전 포스팅 링크 및 설명

- 리버싱 Frida 안드로이드 폰 서버 실행 예제

- 리버싱 Frida-ps 명령 실행 후 앱 목록 결과 확인 예제

리버싱 Frida 클라이언트 및 서버 설치 예제 이전 포스팅 링크 및 설명

안녕하세요. 오늘 포스팅 주제는 이전 글에 이어서 Frida 리버스 엔지니어링 도구를 이용하여 핸드폰에 설치된 앱의 목록을 구하는 예제입니다. Frida는 대표적인 리버스 엔지니어링 도구로서 동적 분석 도구입니다. 이전 포스팅에서는 이러한 Frida 리버스 엔지니어링 도구를 리눅스 환경에 설치하는 방법에 대해 알아보았습니다. Python 모듈로서 동작하기 때문에 굳이 리눅스가 아니더라도 윈도우와 같은 환경에서도 Frida 도구를 실행할 수 있었습니다. 만약 오늘 포스팅을 확인하기에 앞서 Frida 클라이어트 및 서버를 설치하지 않았다면 아래의 포스팅 링크를 참고하여 학습해주세요.

2024.04.18 - [Reverse Engineering] - [리버스 엔지니어링] Frida PC 클라이언트 및 안드로이드 서버 설치 예제

리버싱 안드로이드 앱 디컴파일 예제 이전 포스팅 링크 및 설명

다음으로 이전 포스팅에서는 안드로이드 앱을 디컴파일하여 리버스엔지니어링 하는 방법에 대해 알아보았습니다. 안드로이드 앱 설치 파일인 APK 파일을 다시 디컴파일하여 리패키징하거나 등의 분석을 하려면 APKTool이 필요했습니다. 따라서 리눅스 환경에서 APKTool 을 설치하는 과정도 알아보았으며 이 도구를 이용하여 안드로이드 앱 Java 코드의 어셈블리 코드격인 Smali 코드를 얻는 방법도 알아보았습니다. 이처럼 안드로이드 앱을 디컴파일하는 방법이 궁금하시다면 아래의 포스팅을 참고하여 학습해주세요.

2020.07.07 - [Reverse Engineering] - Linux APK 디컴파일(Decompile, APK tool)

Linux APK 디컴파일(Decompile, APK tool)

Reverse Engineering 관련 포스팅 목록 2020/07/10 - [Reverse Engineering] - Linux Apktool 설치(Apktool Install) 목차 디컴파일(Decompile) 안녕하세요. 오늘은 원래 형태를 다시 분해하는 작업인 리버스엔지니어링에 대

salguworld.tistory.com

리눅스 iptables 방화벽 설정 예제 이전 포스팅 링크 및 설명

마지막으로 이전 포스팅에서는 리눅스 운영체제에서 제공하는 강력한 방화벽 도구인 iptables 방화벽 프로그램 사용방법에 대해 알아보았습니다. iptables는 호스트 PC로 들어오는 Input 패킷과 호스트 PC에서 나가는 Output 패킷 등을 차단하거나 허용하는 방화벽 기능을 제공합니다. 따라서 특정 아이피로 전송되는 패킷을 차단한다던지 특정 아이피에서 들어오는 요청 패킷을 차단하는 등의 보안 설정이 가능합니다. 특히 정보처리기사, 정보보안기사에서 iptables 방화벽 설정 예제가 자주 출제되고 있습니다. 해당 내용이 궁금하시다면 아래의 포스팅을 참고해주세요.

2023.07.11 - [자격증/정보보안기사] - [정보보안기사] iptables를 사용한 IP 기반의 정책 설정과 네트워크 트래픽 제어 - 2

[정보보안기사] iptables를 사용한 IP 기반의 정책 설정과 네트워크 트래픽 제어 - 2

IP 주소란? IP 주소는 인터넷 프로토콜을 통해 컴퓨터 또는 네트워크 장치를 식별하는 고유한 주소입니다. IPv4와 IPv6가 가장 일반적으로 사용되며, IP 주소를 사용하여 네트워크 트래픽을 제어하

salguworld.tistory.com

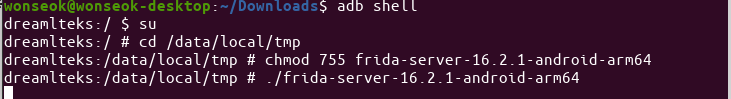

리버싱 Frida 안드로이드 폰 서버 실행 예제

아래는 리버싱 Frida 서버 프로그램을 안드로이드 폰에서 실행시키는 예제입니다. adb 도구를 이용하여 핸드폰 리눅스 shell에 접근합니다. 이후 이전 Frida 서버 프로그램 설치한 경로로 이동하여 서버 프로그램을 실행시킵니다. 이러면 호스트 PC에서 Frida 클라이언트 프로그램을 이용해 명령 전달이 가능해집니다. 아래 명령을 참고해주세요.

$ adb devices

List of devices attached

ce05171561909c430d device

$ adb shell

$ su

# cd /data/local/tmp

# chmod 755 frida-server-16.2.1-android-arm64

# ./frida-server-16.2.1-android-arm64

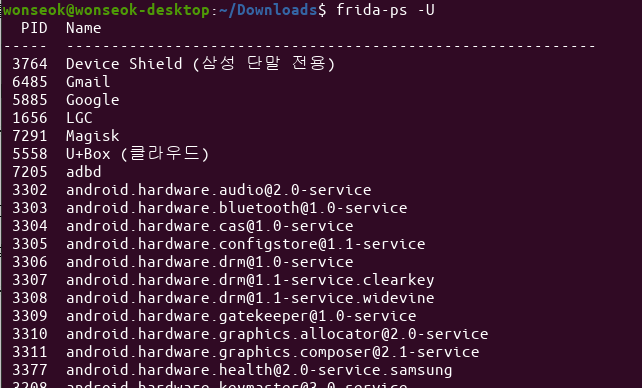

리버싱 Frida-ps 명령 실행 후 앱 목록 결과 확인 예제

아래는 호스트 PC에서 Frida-ps 도구를 이용하여 핸드폰에서 실행되고있는 Frida 서버에 명령을 전달하는 예제입니다. Frida-ps 모듈은 현재 Frida 서버가 실행되고 있는 핸드폰에 실행중인 모든 앱 프로세스 목록을 반환합니다. firda-ps를 이용하면 핸드폰의 앱 환경에 대해 자세히 파악할 수 있습니다. 만약 핸드폰 내부에서 실행중인 앱 패키지명을 구해야한다면 아래 예제를 참고해주세요.

# Frida-ps 명령 실행 후 앱 목록 결과 확인

$ frida-ps -U